Мошенники нашли новый способ украсть деньги через банкомат — Российская газета

Клиенты Сбербанка столкнулись с новым видом мошенничества по собственной же невнимательности. На этот раз речь идет о платежных терминалах и банкоматах.

Алгоритм хищения следующий: мошенник начинает на терминале операцию — например, оплату мобильной связи, вводит номер телефона, сумму перевода, выбирает среди способов оплаты банковскую карту, но не завершает операцию и отходит от терминала. По умолчанию на завершение операции и терминал, и банкомат дает 90 секунд. Если за это время свою карту вставит следующий клиент и введет пин-код, то деньги по запросу предыдущего клиента будут списаны.

Обнаружившие такую уязвимость журналисты «Коммерсанта» со ссылкой на своих собеседников указали, что в сценарии работы электронных устройств могут быть недочеты. «РГ» попробовала повторить действия мошенников на себе и выяснила, что внимательному клиенту попасть на удочку мошенника было бы трудно, а вот пенсионерам — гораздо проще.

Дело в том, что после выбора способа оплаты банковской картой на терминале высвечивается надпись: «Чтобы завершить платеж, используйте карту или устройство». Далее указаны наименование платежа (в нашем случае это «мобильная связь») и сумма платежа, а уже потом, когда вставляешь карту, — поле для введения пин-кода. Операция действительно прерывается лишь через 90 секунд, если ничего не предпринимать.

Эксперты указывают, что сценарий работы терминала можно настроить так, чтобы способ оплаты выбирался в начале операции, а не в конце. К такому способу прибегают многие банки, и это дополнительно защищает клиента. Кроме того, время на завершение операции составляет, как правило, 30 секунд.

«Все системы самообслуживания нашего банка надежно защищены, — сообщила пресс-служба кредитной организации. — В целях безопасности мы рекомендуем нашим клиентам внимательно ознакомиться с информацией на экране банкомата, а также обратить внимание на наличие поблизости подозрительных лиц. В случае сомнений лучше отказаться от проведения операции и проинформировать банк по телефону 900».

«Формально Сбербанк не нарушал каким-либо образом закон и права клиентов. Это не уязвимость софта платежных терминалов. Вопрос базируется в злонамеренном использовании алгоритма действий при работе с терминалом в совокупности с человеческой невнимательностью, то есть пресловутым человеческим фактором», — солидарен партнер юридической компании «Рустам Курмаев и партнеры» Дмитрий Горбунов.

Чтобы не попасть на удочку мошенников, соблюдайте простые правила: внимательно прочтите на экране терминала о том, какую операцию, вероятно, он сейчас завершает, если не находится в режиме ожидания. Есть сомнения — нажмите несколько раз клавишу «Отмена». Если сомнения остались, обратитесь к консультанту в зале или перейдите к другому терминалу или банкомату.

Главное, внимательно прочесть, что написано на экране терминала. Есть сомнения — жмите клавишу «Отмена»

Если все же так вышло, что у вас в подобной ситуации списали деньги, то обращайтесь не только к консультантам, но и в полицию, используя встроенные в терминалы камеры. Это позволит установить, кто вас обманул вашими же руками. Банк вряд ли станет этому препятствовать, поскольку таким образом устраняются репутационные риски, говорит Дмитрий Горбунов.

Это позволит установить, кто вас обманул вашими же руками. Банк вряд ли станет этому препятствовать, поскольку таким образом устраняются репутационные риски, говорит Дмитрий Горбунов.

Если же вы стали свидетелем такого мошенничества, помните, что, с точки зрения закона, гражданский арест без применения силы до прибытия полиции допустим. «Но нужно понимать, что в любом случае действует презумпция невиновности, а доказать наличие состава преступления во вполне законных действиях клиента банка, который обратился к банкомату, но, например, «обнаружил, что забыл карту», крайне затруднительно, — предупреждает юрист. — Так что с очень высокой степенью вероятности, в случае, если, например, данное лицо ранее не попадало в объектив камер слежения при совершении аналогичных действий, повлекших кражу средств других клиентов банков, такое гражданское задержание не повлечет для него никаких последствий».

Эксперты рассказали, как мошенники могут украсть деньги через банкоматы

МОСКВА — 28 янв, ПРАЙМ. Мошенники для похищения средств граждан в настоящее время могут обойти защиту банкомата из-за перехода банковского программного обеспечения (ПО) на новую операционную систему Windows 10, кроме того, по-прежнему актуален black box, когда средства выводятся при помощи компьютерной шины, сообщил руководитель группы исследований безопасности банковских систем Positive Technologies Максим Костиков.

Мошенники для похищения средств граждан в настоящее время могут обойти защиту банкомата из-за перехода банковского программного обеспечения (ПО) на новую операционную систему Windows 10, кроме того, по-прежнему актуален black box, когда средства выводятся при помощи компьютерной шины, сообщил руководитель группы исследований безопасности банковских систем Positive Technologies Максим Костиков.

Сбербанк дал россиянам советы по защите персональных данных

«В настоящее время идет переход банковского ПО на новую операционную систему Windows 10. Она обладает большим количеством возможностей по сравнению с предыдущими версиями Windows, и эти возможности увеличивают риск того, что злоумышленник обойдет защиту киоска банкомата и получит доступ к ОС (операционная система – ред.)», — приводится комментарий Костикова в материалах компании, посвященных кибербезопасности.

Опыт Positive Technologies показывает, что в настоящее время в банкоматах существует небезопасное разграничение доступа к ПО, что позволяет злоумышленнику после получения им доступа к ОС устройства, похитить деньги или персональные данные.

Кроме того, по-прежнему актуальны и атаки типа black box, когда злоумышленники подключаются к диспенсеру банкомата, чтобы отправить команду на выдачу денежных средств. В связи с этим банки начинают задумываться о введении аутентификации подключаемых устройств (USB-флешек, клавиатур и др.) к банкоматам, что позволит существенно снизить риски подобных атак, указал Костиков.

Большинство россиян готовы сменить мессенджер для защиты личных данных

Что касается сетевой безопасности, по его словам, наблюдается улучшение сетевых политик и использование VPN для защиты банкоматов. «Однако данные защитные меры применяют не все. Отсутствие мер защиты может позволить злоумышленнику влиять на трафик между банкоматом и процессингом, что может привести к краже конфиденциальных данных или выводу денежных средств. Также обычно внутри VPN трафик не защищен дополнительным шифрованием, что позволяет внутреннему злоумышленнику проводить аналогичные атаки», — сообщил эксперт.

Мошенники пытались украсть деньги у клиента Приватбанка через банкомат

Причем, поведавший реальную историю пользователь был осведомлен возможными последствиями, что и уберегло его от кражи средств. В общем, данный пересказ станет поучительным для многих из нас и позволит на примере осознать меры предосторожности.

Причем, поведавший реальную историю пользователь был осведомлен возможными последствиями, что и уберегло его от кражи средств. В общем, данный пересказ станет поучительным для многих из нас и позволит на примере осознать меры предосторожности.Подробности

Место происшествия – торговый центр «Городок», находящийся близ метро Почайна в Киеве. Намерения гражданина типичные: снять наличные в банкомате. Как вы уже наверняка поняли, ситуация вышла за рамки нормальной.

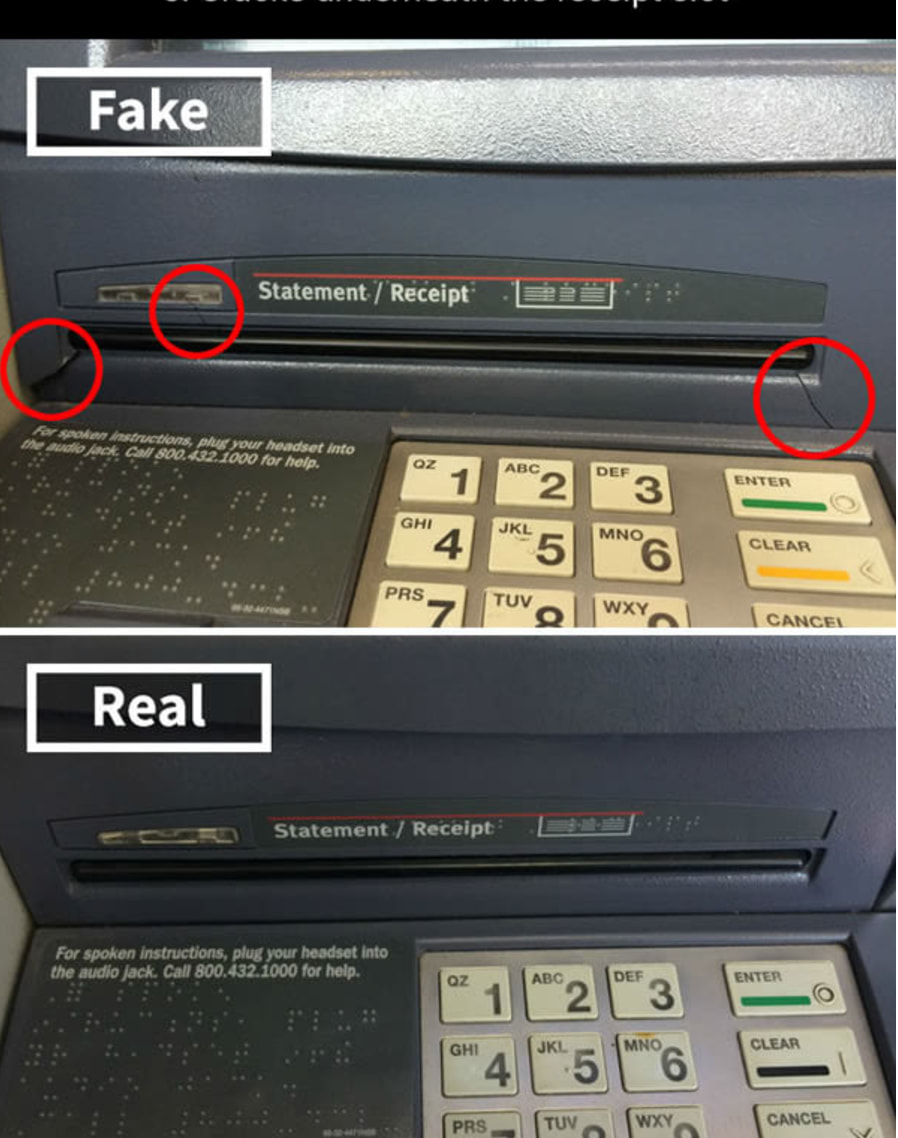

Пример использования вспомогательных устройств в банкоматах мошенниками Поэтому на данном этапе было принято решение заблокировать карты Альфа-банка от проведения операций. Стоит заметить – благоразумно.

Поэтому на данном этапе было принято решение заблокировать карты Альфа-банка от проведения операций. Стоит заметить – благоразумно.После блокировки счетов в Альфа-банке, мужчина переключился на ПриватБанк, ведь именно их банкомат «заглючил». Он позвонил по номеру 3700 и, как обычно, на другом конце провода предложили подождать ответного звонка через 30 секунд, в результате которого ему сообщают: «Вы не клиент банка…», а также типичные сведения о том, как им стать. Что интересно, за этим последовал еще один звонок с этого же номера, где уже речь зашла о снятии 1 200 грн за покупку, которой не совершалось. Благо, что у автора рассказа таких денег на «Привате» не было, поэтому беспокоиться было не о чем.

Несмотря на то, что человек сумел справиться с наплывом попыток обмана в конкретном банкомате, он не ушел с места действия, а продолжил разбирательство. В частности, им был сделан звонок в ПриватБанк, где и сообщил о применении в банкомате скрининг-устройства. Заявка была принята, а охранник ТЦ разместил на нем табличку «не работает». При этом, сотрудники cool-центра ПриватБанка предлагали «не париться», так как за 24 часа эту проблему обещали исправить.

Заявка была принята, а охранник ТЦ разместил на нем табличку «не работает». При этом, сотрудники cool-центра ПриватБанка предлагали «не париться», так как за 24 часа эту проблему обещали исправить.

Суть всего вышесказанного одна – будьте внимательны также, как и герой данной статьи. Ведь именно из-за нашей невнимательности зачастую и возникают подобные инциденты.

Читайте свежие новости из мира мобильных технологий в Гугл Новостях, Facebook и Twitter, а также подписивайтесь на YouTube-канал

Подросток пытался украсть деньги из банкомата :: Новости

Подросток пытался украсть деньги из банкомата

В городе Светогорске Выборгского района несовершеннолетний взломал фальшдверь банкомата, но тут сработала сигнализация.

Следственный отдел по городу Выборгу завершил расследование уголовного дела в отношении 15-летнего подростка, которого обвиняют в покушении на кражу в особо крупном размере.

«В ночь на 25 ноября 2018 года несовершеннолетний зашел в помещение дополнительного офиса «Сбербанка России» в Светогорске, где попытался похитить деньги из банкомата. Подросток уже взломал фальшдверь, но испугался сработавшей сигнализации и тут же покинул место происшествия», –

Возбуждено уголовное дело по части 3 статьи 30 и пункту «б» части 4 статьи 158 УК РФ (покушение на кражу в особо крупном размере), максимальное наказание по которым – лишение свободы на срок до десяти лет.

Собрано достаточно доказательств, дело передано в суд для рассмотрения по существу.

Согласно статье 20 Уголовного кодекса РФ, кража входит в перечень преступлений, за которые лицо, достигшее четырнадцатилетнего возраста, подлежит уголовной ответственности.

Отправить комментарий Отменить

«),

‘last_updated’:’1613839179′,

‘MODULE_PATH’:’/netcat/modules/comments/’,

‘LOADING’:’Подождите, идёт загрузка. ..’,

‘SUBSCRIBE_TO_ALL’:’подписаться на все комментарии’,

‘UNSUBSCRIBE_FROM_ALL’:’отписаться от всех комментариев’,

‘edit_access’:’disable’,

‘delete_access’:’disable’,

‘all_comments_id’:[53071],

‘show_addform’:’0′,

‘show_name’:’1′,

‘show_email’:’1′,

‘premoderation’:’0′,

‘sorting’:’1′,

‘premodtext’:escape(«

..’,

‘SUBSCRIBE_TO_ALL’:’подписаться на все комментарии’,

‘UNSUBSCRIBE_FROM_ALL’:’отписаться от всех комментариев’,

‘edit_access’:’disable’,

‘delete_access’:’disable’,

‘all_comments_id’:[53071],

‘show_addform’:’0′,

‘show_name’:’1′,

‘show_email’:’1′,

‘premoderation’:’0′,

‘sorting’:’1′,

‘premodtext’:escape(«

Ваш комментарий будет опубликован через некоторое время, без предварительного редактирования и проверки.Ответственность за содержание комментария несет пользователь, его разместивший.

«Леноблинформ» не несет ответственности за содержание комментариев пользователей, в соответствии с п. 23. Постановления Пленума Верховного Суда Российской Федерации от 15 июня 2010 г. N 16 г. «О практике применения судами Закона Российской Федерации «О средствах массовой информации».

Уязвимости в банкоматах Diebold Opteva позволяют украсть деньги из устройств

Уязвимости в банкоматах Diebold Opteva позволяют украсть деньги из устройств

Проэкплуатировав проблемы, эксперты смогли получить доступ к купюрам в сейфе банкомата.

Специалисты компании IOActive сообщили о двух уязвимостях в банкоматах производства компании Diebold — физической и программной, совместная эксплуатация которых позволяет получить доступ к купюрам в сейфе устройства.

Проблемы затрагивают банкоматы серии Opteva на базе платформы AFD (Advanced Function Dispenser — диспенсер с расширенными функциями). В данных моделях хранилище и операционная система разделены физически и доступ к каждому компоненту требует отдельной авторизации.

Исследователям удалось получить физический доступ к внутреннему компьютеру устройства, просунув металлический прут через громкоговоритель на передней панели устройства и подняв пластину, запирающую банкомат. Таким образом они смогли получить доступ к AFD контроллеру, но чтобы вывести деньги, экспертам потребовалось проэксплуатировать вторую уязвимость.

Для этой цели они провели реверс-инжиниринг протокола связи и программной оболочки AFD. Как оказалось, AFD не производит проверку внешних подключенных устройств и не обменивается с ними зашифрованными ключами. В результате исследователям без авторизации удалось получить доступ к AFD и кассетам с банкнотами.

Как оказалось, AFD не производит проверку внешних подключенных устройств и не обменивается с ними зашифрованными ключами. В результате исследователям без авторизации удалось получить доступ к AFD и кассетам с банкнотами.

Специалисты проинформировали компанию Diebold о физической уязвимости еще в феврале 2016 года. Спустя год, в феврале 2017 года, производителю была предоставлена информация о программной уязвимости в защите устройств. Однако компания отреагировала только в марте нынешнего года заявив, что «использовавшаяся при тестировании система является устаревшей и имеющиеся в ней уязвимости не исправлены». Дальнейшие попытки специалистов связаться с представителями производителя оказались безуспешными.

Вячеслав Медведев, ведущий аналитик отдела развития «Доктор Веб»

Каков масштаб эпидемии WannaCry/Petya/NotPetya, зарегистрированный компанией с начала этого года? Какова статистика с точки зрения географии, отраслей, пострадавших компаний? Какие компании пострадали от вируса?

Это три совершенно не связанные между собой эпидемии. По времени Petya был первым, WannaCry – вторым, а NotPetya – последним из трех. Нужно отметить, что это – далеко не единственные шифровальщики (в день в базы антивирусных программ вносится информация о 10-20 новых энкодерах). Просто эти шифровальщики привлекли внимание СМИ. Причем отнюдь не из-за масштабности атак или технического совершенства троянцев. Скорее наоборот: эти три шифровальщика очень несовершенны. Это скорее не коммерческий продукт для заработка путем вымогательства, а концепт. В пользу этого говорит огромное число недоработок, возможность восстановить удаленные файлы, уязвимые реализации алгоритмов шифрования.

По времени Petya был первым, WannaCry – вторым, а NotPetya – последним из трех. Нужно отметить, что это – далеко не единственные шифровальщики (в день в базы антивирусных программ вносится информация о 10-20 новых энкодерах). Просто эти шифровальщики привлекли внимание СМИ. Причем отнюдь не из-за масштабности атак или технического совершенства троянцев. Скорее наоборот: эти три шифровальщика очень несовершенны. Это скорее не коммерческий продукт для заработка путем вымогательства, а концепт. В пользу этого говорит огромное число недоработок, возможность восстановить удаленные файлы, уязвимые реализации алгоритмов шифрования.

Petya привлек внимание СМИ тем, что атаковал загрузочные области жестких дисков. Это нехарактерный для шифровальщиков прием. WannaCry и NotPetya атаковали практически исключительно крупные компании. Число пострадавших предприятий мелкого и среднего бизнеса по сравнению с настоящими эпидемиями шифровальщиков крайне невелико. По отраслям у WannaCry и NotPetya разницы нет, атакам подвергались все крупные компании подряд. Единственное, из-за специфики способа заражения NotPetya атаковал организации, связанные с украинскими компаниями. Можно сказать, что WannaCry и NotPetya – рекламные шифровальщики. По большей части они имитировали настоящую атаку или отрабатывали ее. Пока трудно сказать, учения какого рода это были.

Единственное, из-за специфики способа заражения NotPetya атаковал организации, связанные с украинскими компаниями. Можно сказать, что WannaCry и NotPetya – рекламные шифровальщики. По большей части они имитировали настоящую атаку или отрабатывали ее. Пока трудно сказать, учения какого рода это были.

Масштабы эпидемии крайне невелики и ограничиваются несколькими тысячами зараженных объектов.

Каким образом вирус влияет на IT-инфраструктуру? – Сценарии от оптимистичного до Армагеддона.

Вредоносная программа может никак не повлиять – а может привести к полному уничтожению информации и внесению преднамеренных искажений, приводящих к нужным для злоумышленника последствиям. Под «никак» имеются в виду неработоспособные вредоносные программы, замусоривающие зараженные системы. Это, конечно, не совсем «никак», но максимально близко. Далее – рекламные троянцы. Показ нужной злоумышленникам информации. Близко находятся банковские троянцы, кейлоггеры и другие вредоносные программы (в том числе производства АНБ), модифицирующие или крадущие информацию. Более опасны троянцы, уничтожающие информацию или делающие ее недоступной. В частности, шифровальщики. Ну и, наконец, вершина – специальные программы, зачастую разработанные под конкретную атаку, вносящие запланированные изменения в работу программ.

Более опасны троянцы, уничтожающие информацию или делающие ее недоступной. В частности, шифровальщики. Ну и, наконец, вершина – специальные программы, зачастую разработанные под конкретную атаку, вносящие запланированные изменения в работу программ.

При этом потенциально «армагеддон» может вызвать любая из вышеперечисленных вредоносных программ. Шифровальшик уничтожит все ПО, программа удаленного доступа откроет злоумышленнику путь в систему, а случайно установившаяся программа нарушит работоспособность системы управления химическим производством.

В защите нельзя концентрироваться только на одном типе вредоносного ПО. Шифровальщики привлекают внимание СМИ, но остальные угрозы не становятся менее опасными.

Каковы схемы/сценарии распространения вируса этого типа – по возможности подробно, поскольку это интересует целевую аудиторию?

Это три совершено разные вредоносные программы. Petya – классический шифровальщик. Такие программы, как правило, распространяются по почте или через сменные носители. WannaCry – червь, который распространялся через уязвимость: шло сканирование уязвимых компьютеров, при наличии «бреши» устанавливался троянец. NotPetya – целенаправленная атака: взлом компании, распространяющей некое ПО, и заражение этого ПО.

Такие программы, как правило, распространяются по почте или через сменные носители. WannaCry – червь, который распространялся через уязвимость: шло сканирование уязвимых компьютеров, при наличии «бреши» устанавливался троянец. NotPetya – целенаправленная атака: взлом компании, распространяющей некое ПО, и заражение этого ПО.

Каковы рекомендованные действия, если заражение все-таки произошло?

По возможности обесточить зараженные компьютеры, оборвать их связь с внешним миром. Не восстанавливать систему, так как это может уничтожить данные, необходимые для создания утилит расшифровки, обратиться в техническую поддержку антивирусной компании и получить необходимые инструкции.

Какие изменения в IT-инфраструктуре могут снизить вероятность поражения вирусами этого типа?

В случае с WannaCry – установка всех обновлений безопасности, отключение ненужных сервисов, удаление неиспользуемых программ, ограничение прав пользователей на запуск новых, неразрешенных программ, составление списка разрешенного ПО и ограничение для сотрудников доступа к Интернету. В случае с Petya – фильтрация всех входящих сообщений на наличие исполняемых файлов во вложениях, запрет за запуск неразрешенных приложений. В случае с NonPetya – разделение инфраструктуры локальной сети на несколько подсетей, запуск различных серверных приложений в изолированном окружении, отказ от работы администраторов с доменными паролями на локальных машинах.

В случае с Petya – фильтрация всех входящих сообщений на наличие исполняемых файлов во вложениях, запрет за запуск неразрешенных приложений. В случае с NonPetya – разделение инфраструктуры локальной сети на несколько подсетей, запуск различных серверных приложений в изолированном окружении, отказ от работы администраторов с доменными паролями на локальных машинах.

И, естественно, везде, где только можно, необходим антивирус. Причем с запретом его отключения или внесения несанкционированных изменений в настройки со стороны пользователей. Тот же WannaCry успешно ловился Dr.Web – среди наших клиентов никто не пострадал.

И какие изменения в IT-инфраструктуре позволят снизить тяжесть последствий от возможного поражения вирусом?

Все то же самое, что и в первом пункте, плюс резервное копирование и регулярное обучение пользователей на случай инцидентов безопасности.

Ваша безопасность в Сбербанке: как сохранить деньги от мошеннических операций с банковскими картами

6.![]() Безопасный счет

Безопасный счет

И здесь человеку звонит «служба безопасности банка». Ему сообщают об утечке данных через недобросовестных сотрудников организации, мол, проводится внутренняя проверка. Предлагают снять деньги через безопасный банкомат банка-партнера и перевести их на специальный страховочный счет. Или же предлагают сразу перевести деньги на счет. Мошенники предупреждают, что банк не несет ответственность за сохранность денежных средств по условиям обслуживания клиентского счета, если оперативно не предпринять предложенные ими меры.

7. Автоматическая голосовая служба банка

По телефону от имени сотрудника банка клиенту банка сообщают, что зафиксирован вход в личный кабинет из другого города или страны и произведены подозрительные операции со счетом, например, многократный перевод небольших сумм денег. Он, разумеется, отрицает свою причастность к этим операциям. Тогда мошенник просит назвать номер карты для идентификации и сообщает, что сейчас поступит код по СМС, но его никому нельзя называть, — таким образом вызывает доверие жертвы. После этого переключаются на «голосовую службу». Клиент доверяет голосу автоинформатора и вводит код в тональном режиме. Мошенники меняют пароль и логин в его личном кабинете и выводят деньги.

После этого переключаются на «голосовую службу». Клиент доверяет голосу автоинформатора и вводит код в тональном режиме. Мошенники меняют пароль и логин в его личном кабинете и выводят деньги.

8. «Кроличья нора»

Многоходовочка. На первом этапе мошенники заманивают жертв объявлением о проведении конкурса, акции или опроса с внушительным призовым фондом от имени известных людей, используя поддельные аккаунты. Генерируется индивидуальная ссылка. После перехода по ней жертва проходит опрос и должна поделиться результатами с подписчиками в социальных сетях — так мошенники обеспечивают приток трафика на свои сайты. Также они запрашивают адрес электронной почты, позднее его используют для рассылки писем с фишинговыми ссылками и вирусами.

Затем всем прошедшим опрос приходят электронные письма или сообщения в мессенджере, в которых предлагается принять участие в новом опросе или викторине за вознаграждение. Чтобы жертва не передумала и не покинула сайт, ей угрожают потерей денег, ссылаясь на несуществующий документ, согласно которому, если в течение суток пользователь не пройдет новый опрос и не получит деньги, вся сумма якобы вернется организаторам. «На холодную», то есть на неподготовленных людей, такие письма не действуют, но жертвы уже участвовали в опросе, сделали репост и указали адрес своей электронной почты, поэтому в большинстве случаев соглашаются с новым предложением. В конце опроса жертве под разными предлогами предлагают перевести определенную сумму денег. Это может быть комиссионный сбор или налог. Введенные в заблуждение люди отдают в руки мошенников свои деньги и персональные данные, поскольку в процессе опроса указывают конфиденциальную информацию о себе, включая реквизиты банковских карт.

«На холодную», то есть на неподготовленных людей, такие письма не действуют, но жертвы уже участвовали в опросе, сделали репост и указали адрес своей электронной почты, поэтому в большинстве случаев соглашаются с новым предложением. В конце опроса жертве под разными предлогами предлагают перевести определенную сумму денег. Это может быть комиссионный сбор или налог. Введенные в заблуждение люди отдают в руки мошенников свои деньги и персональные данные, поскольку в процессе опроса указывают конфиденциальную информацию о себе, включая реквизиты банковских карт.

9. Двойной обман

9 апреля 2020 года Group-IB — компания, специализирующаяся на предотвращении кибератак, сообщила о распространении новой волны мошенничества. Уже пострадавшим от таких фокусов людям предлагают получить компенсацию того ущерба, но вместо этого людей обманывают вновь — списывают деньги со счетов и похищают данные банковских карт. Злоумышленники представляются сотрудниками несуществующих организаций — Международной службы «Единый центр возвратов», «Национального Лотерейного Содружества», «Центра финансовой защиты» и других. Чтобы втереться в доверие, мошенники используют публикации в фейковых СМИ о тех, кто якобы обратился в организацию и без проблем получил возврат средств.

Чтобы втереться в доверие, мошенники используют публикации в фейковых СМИ о тех, кто якобы обратился в организацию и без проблем получил возврат средств.

10. Забывчивый клиент

Мошенник стоит у банкомата и якобы производит какие-то операции по карте, поджидая жертву. Как только в очередь за ним становится другой человек, мошенник уходит и «забывает» карту в банкомате. Будущая жертва обнаруживает ее, окликает владельца и передает ему забытую карту. После проверки баланса обнаруживается «пропажа средств» и начинается скандал. Появляется свидетель, который подтверждает версию «пострадавшего». Вместе они начинают угрожать жертве полицией, аргументируя тем, что на карте остались отпечатки его пальцев. Пострадавший под давлением и угрозой потенциальных неприятностей с полицией сдается и соглашается отдать деньги, которые он не брал.

11. СМС с номера 900

15 июля этого года ТАСС опубликовал новость о том, что мошенники научились отправлять потенциальным жертвам СМС-сообщения с официального номера Сбербанка. Злоумышленник под видом сотрудника службы безопасности звонит клиенту Сбербанка, сообщает о серии неудачных попыток входа в интернет-банк и предлагает открыть резервный счет, чтобы перевести туда деньги и таким образом обезопасить их от несанкционированного доступа. Для этого он просит назвать данные банковской карты. Если клиент отказывается сообщать их, в ход идет другой способ убеждения — мошенник предлагает направить клиенту СМС-сообщение с номера 900 для «дистанционного резервирования счета» с кодом подтверждения номера.

Злоумышленник под видом сотрудника службы безопасности звонит клиенту Сбербанка, сообщает о серии неудачных попыток входа в интернет-банк и предлагает открыть резервный счет, чтобы перевести туда деньги и таким образом обезопасить их от несанкционированного доступа. Для этого он просит назвать данные банковской карты. Если клиент отказывается сообщать их, в ход идет другой способ убеждения — мошенник предлагает направить клиенту СМС-сообщение с номера 900 для «дистанционного резервирования счета» с кодом подтверждения номера.

Такую возможность мошенничества ТАСС подтвердили в колл-центре кредитной организации. Но пресс-служба Сбербанка в ответ на запрос редакции «Инде» опровергла эту информацию: мошеннические сообщения и звонки с номера 900 невозможны. В 2019 году Сбербанк, сообщает пресс-служба, провел большую работу с операторами связи, в результате которой техническая возможность таких действий исключена.

Финансовая грамотность | 5.5.2. Способы украсть деньги, не зная реквизитов банковской карты

Рассмотрим вариант мошенничества, когда мошенники обманным способом списывают деньги с вашей карты, не зная всех ее необходимых реквизитов. Это возможно исключительно в случае излишней доверчивости, невнимательности или небрежности держателя карты.

Это возможно исключительно в случае излишней доверчивости, невнимательности или небрежности держателя карты.

Например, мошенники присылают на ваш телефон СМС с информацией о блокировке карты, окончании срока действия карты, необходимости изменения ПИН-кода и т.д., а также с просьбой перезвонить на номер мобильного телефона, с которого было отправлено СМС, или на номер, указанный в тексте сообщения. Перезвонившим на указанные номера держателям карт мошенники представляются сотрудниками банка (в том числе сотрудниками службы безопасности банка) и предлагают для решения проблемы подойти к устройству самообслуживания (то есть банкомату) и провести определенные операции. Альтернативным вариантом является выполнение автоматических инструкций по телефону, в результате чего «набирается» определенная комбинация символов, дающая доступ злоумышленников к вашему счету/осуществляющая перевод денежных средств. Держатель карты, введенный в заблуждение, действует согласно инструкции мошенников и в результате осуществляет перевод денежных средств со счета своей карты на счета мобильных телефонов злоумышленников.

Держатель карты, введенный в заблуждение, действует согласно инструкции мошенников и в результате осуществляет перевод денежных средств со счета своей карты на счета мобильных телефонов злоумышленников.

Так как держатель карты самостоятельно (с предъявлением ПИН-кода) совершает обычную операцию пополнения счета мобильного телефона, в этом случае возврат средств на счет карты невозможен — предъявлять претензии и обращаться к оператору сотовой связи или банку бесполезно. Злоумышленники, используя сервисы, предоставляемые операторами сотовой связи, мгновенно переводят поступившие денежные средства на оплату различных услуг либо на электронные кошельки. Единственная надежда – что банк распознает эту операцию, как мошенническую и заблокирует ее до выяснения обстоятельств (подробнее – способы защиты).

Правила безопасности:

В случае сообщений о проблемах с вашим банковским счетом, уплатой налогов, и прочее, обращайтесь в соответствующую организацию (банк, ФНС и т. д.) по официальному телефону, указанному на официальном веб-сайте.

д.) по официальному телефону, указанному на официальном веб-сайте.

Страница не найдена

- Образование

Общий

- Словарь

- Экономика

- Корпоративные финансы

- Рот ИРА

- Акции

- Паевые инвестиционные фонды

- ETFs

- 401 (к)

Инвестирование / Торговля

- Основы инвестирования

- Фундаментальный анализ

- Управление портфелем

- Основы трейдинга

- Технический анализ

- Управление рисками

- Рынки

Новости

- Новости компании

- Новости рынков

- Торговые новости

- Политические новости

- Тенденции

Популярные акции

- Яблоко (AAPL)

- Тесла (TSLA)

- Amazon (AMZN)

- AMD (AMD)

- Facebook (FB)

- Netflix (NFLX)

- Симулятор

Симулятор

- Завести аккаунт

- Присоединиться к игре

Мой симулятор

- Моя игра

- Создать игру

- Твои деньги

Личные финансы

- Управление капиталом

- Бюджетирование / экономия

- Банковское дело

- Кредитные карты

- Домовладение

- Пенсионное планирование

- Налоги

- Страхование

Обзоры и рейтинги

- Лучшие онлайн-брокеры

- Лучшие сберегательные счета

- Лучшие домашние гарантии

- Лучшие кредитные карты

- Лучшие личные займы

- Лучшие студенческие ссуды

- Лучшее страхование жизни

- Лучшее автострахование

- Советники

Ваша практика

- Управление практикой

- Продолжая образование

- Карьера финансового консультанта

- Инвестопедия 100

Управление капиталом

- Портфолио Строительство

- Финансовое планирование

- Академия

Популярные курсы

- Инвестирование для начинающих

- Станьте дневным трейдером

- Торговля для начинающих

- Технический анализ

Курсы по темам

- Все курсы

- Торговые курсы

- Курсы инвестирования

- Финансовые профессиональные курсы

Представлять на рассмотрение

Извините, страница, которую вы ищете, недоступна.

Вы можете найти то, что ищете, используя наше меню или параметры поиска. дома

Вы можете найти то, что ищете, используя наше меню или параметры поиска. дома- О нас

- Условия эксплуатации

- Словарь

- Редакционная политика

- Рекламировать

- Новости

- Политика конфиденциальности

- Связаться с нами

- Карьера

- Уведомление о конфиденциальности Калифорнии

- #

- А

- B

- C

- D

- E

- F

- грамм

- ЧАС

- я

- J

- K

- L letter-m»> M

- N

- О

- п

- Q

- р

- S

- Т

- U

- V

- W

- Икс

- Y

- Z

Страница не найдена

- Образование

Общий

- Словарь

- Экономика

- Корпоративные финансы

- Рот ИРА

- Акции

- Паевые инвестиционные фонды

- ETFs

- 401 (к)

Инвестирование / Торговля

- Основы инвестирования

- Фундаментальный анализ

- Управление портфелем

- Основы трейдинга

- Технический анализ

- Управление рисками

- Рынки

Новости

- Новости компании

- Новости рынков

- Торговые новости

- Политические новости

- Тенденции

Популярные акции

- Яблоко (AAPL)

- Тесла (TSLA)

- Amazon (AMZN)

- AMD (AMD)

- Facebook (FB)

- Netflix (NFLX)

- Симулятор

Симулятор

- Завести аккаунт

- Присоединиться к игре

Мой симулятор

- Моя игра

- Создать игру

- Твои деньги

Личные финансы

- Управление капиталом

- Бюджетирование / экономия

- Банковское дело

- Кредитные карты

- Домовладение

- Пенсионное планирование

- Налоги

- Страхование

Обзоры и рейтинги

- Лучшие онлайн-брокеры

- Лучшие сберегательные счета

- Лучшие домашние гарантии

- Лучшие кредитные карты

- Лучшие личные займы

- Лучшие студенческие ссуды

- Лучшее страхование жизни

- Лучшее автострахование

- Советники

Ваша практика

- Управление практикой

- Продолжая образование

- Карьера финансового консультанта

- Инвестопедия 100

Управление капиталом

- Портфолио Строительство

- Финансовое планирование

- Академия

Популярные курсы

- Инвестирование для начинающих

- Станьте дневным трейдером

- Торговля для начинающих

- Технический анализ

Курсы по темам

- Все курсы

- Торговые курсы

- Курсы инвестирования

- Финансовые профессиональные курсы

Представлять на рассмотрение

Извините, страница, которую вы ищете, недоступна.

Вы можете найти то, что ищете, используя наше меню или параметры поиска. дома

Вы можете найти то, что ищете, используя наше меню или параметры поиска. дома- О нас

- Условия эксплуатации

- Словарь

- Редакционная политика

- Рекламировать

- Новости

- Политика конфиденциальности

- Связаться с нами

- Карьера

- Уведомление о конфиденциальности Калифорнии

- #

- А

- B

- C

- D

- E

- F

- грамм

- ЧАС

- я

- J

- K

- L letter-m»> M

- N

- О

- п

- Q

- р

- S

- Т

- U

- V

- W

- Икс

- Y

- Z

12 способов украсть деньги в банкомате? Просто шучу!

Для многих из нас банкомат выглядит как защищенное от взлома устройство, подключенное к стене без видимых отверстий, через которые можно было бы украсть наличные. Вы удивитесь, узнав, что очень изобретательные мошенники изобрели более десятка способов украсть банк или ваши деньги в банкомате? Излишне говорить, что некоторые из этих устройств можно купить в Интернете по цене от 1500 до 5000 долларов США. Список представлен в случайном порядке, поскольку типы мошенничества в разных странах различаются.

Список представлен в случайном порядке, поскольку типы мошенничества в разных странах различаются.

Ограбить персонал, набирающий деньги в банкомат или посетивший банкомат клиента : — Старый любимый фильм

Украсть банкомат полностью : — Выкопать его из слота, поднять на пикап и забрать

Используйте взрывчатые вещества : — Закройте отверстие банкомата, заполните его взрывоопасным газом, взорвите его и унесите наличные

Установите поддельные банкоматы с настоящими наличными : — Собирайте данные карт клиентов и пин-коды, подделывайте новые карты и снимайте деньги в подлинных банкоматах

Украсть карту банкомата : — Вы удивитесь, сколько людей на самом деле пишут PIN-код на обратной стороне карты

Подружитесь с водителем : — В Индии многие люди фактически отправляют водителя снимать деньги в банкомате

Установите скиммеры для карт : — Устройства, которые находятся над слотом для вставки карт и имеют камеру-обскуру.

Когда клиенты используют банкомат, устройство копирует магнитные данные карты и записывает штырь через камеру-обскуру. Эта информация используется для создания клонированной карты для снятия наличных

Когда клиенты используют банкомат, устройство копирует магнитные данные карты и записывает штырь через камеру-обскуру. Эта информация используется для создания клонированной карты для снятия наличныхУкрасть данные карты через веб-сайт похожего банка. : — Отправляйте поддельные электронные письма, которые направляют клиента на веб-сайт похожего банка, который предлагает пользователю ввести данные дебетовой карты и пин-код. Эта информация используется для создания клонированной карты для снятия наличных

Установите вредоносное ПО для взлома машины и выдачи наличных : — Большинство банкоматов используют Windows, на которой может быть написано настраиваемое вредоносное ПО, которое позволяет запускающей карте генерировать небольшую программу для снятия наличных

Прочтите руководство по банкомату, загруженное из Интернета. : — Плохо настроенный банкомат с паролями по умолчанию может разрешить административный доступ с экрана клиента.

При изменении льгот можно снять наличные

При изменении льгот можно снять наличныеПеревести банкомат в состояние ошибки при раздаче наличных : — В этом случае банкомат выдает наличные при отмене транзакции

Используйте ловушку для наличных денег : — Специальное устройство, вставленное в слот для выдачи наличных, которое поглощает деньги, собранные мошенником позже

Рекомендации

Попробуйте использовать банкоматы, которые не находятся на открытых площадках.Сложнее установить скиммеры карт в банкоматах, которые находятся в банках или под наблюдением

Не пишите свой PIN-код на обратной стороне карты, не сообщайте PIN-коды или не вводите PIN-коды на веб-сайтах

Убедитесь, что вы быстро отреагируете, если вам пришло SMS с просьбой о выводе, которую вы не совершали.

Позвоните в банк, если автомат не выдал все снятые вами деньги

3 способа, которыми мошенники используют банкоматы для кражи у вас

Кажется, в наши дни мы ведем нескончаемую битву с преступниками. Будь то обычный вор, взламывающий дома, или изощренные хакеры, преследующие нас в цифровом виде, всегда есть какая-то угроза, за которой нам нужно следить.

Будь то обычный вор, взламывающий дома, или изощренные хакеры, преследующие нас в цифровом виде, всегда есть какая-то угроза, за которой нам нужно следить.

Помимо дома, где важнее всего чувствовать себя в безопасности, являются финансовые учреждения. Взломать ваш банковский счет или кредитную / дебетовую карту — ужасающая мысль. Представьте, что вы пытаетесь совершить покупку однажды и обнаруживаете, что ваш текущий счет опустошен. Ой!

Нам нужно опасаться не только киберпреступников, чтобы следить за нашими аккаунтами.Есть также мошенники с банкоматами, грабящие любого, кто осмелится использовать один из этих банкоматов.

Вот почему вам нужно знать эти три способа, которыми мошенники используют банкоматы для кражи у вас.

1. Плохие парни смотрят на тебя?

Недавняя тенденция в преступной деятельности — использование умело установленных камер-обскур на банкоматах для записи каждого вашего движения. Поверьте мне, когда я говорю вам, что их чрезвычайно трудно обнаружить.

Технические новости, важные для вас, ежедневно

Конфиденциальность, безопасность, последние тенденции и информация, необходимая для лучшей цифровой жизни.

Удивительно, насколько уменьшились камеры с годами. Сейчас они такие дешевые и маленькие, что их можно разместить практически где угодно.

К сожалению, преступники тоже используют эти качества в своих интересах. Они используют эти практически невидимые камеры, чтобы шпионить за вами и выкачивать ваши деньги!

Полиция Лондона недавно опубликовала в Твиттере изображение одного такого устройства и призвала общественность быть очень осторожной при использовании своей учетной записи в банкоматах.

Вы не поверите, насколько миниатюрная камера!

Лондонская столичная полиция (MPS Specials) написала в Твиттере: «Вне службы @MPSNewham Special Constable обнаружил скрытую камеру, записывающую контактный блок этого банкомата в @MPSWestminster.

«Вот почему так важно использовать #CoverYourPin при снятии наличных».

Дежурный лондонский полицейский заметил искусно спрятанную камеру-обскуру на банкомате в Вестминстере. Камера была установлена так, чтобы следить за тем, как клиенты вводят свой PIN-код на клавиатуре машины.

Крошечная камера и ее компоненты были спрятаны за фальшивой крышкой, установленной на слоте для квитанции банкомата.

Скрытая камера-обскура банкомата (Изображение предоставлено: MPS Specials)Если злоумышленникам удастся завладеть вашей картой, они могут использовать ваш PIN-код для снятия крупных средств с вашего счета, прежде чем вы сможете принять меры .

Эти камеры настолько малы, что их трудно обнаружить. Все, что требуется, — это крошечная дырочка, чтобы он мог выполнить то, что он должен делать — ввести ваш PIN-код.

2. Джекпот в банкомате

Секретная служба США недавно выпустила предупреждения о нападении на банкомат, известном как «розыгрыш джекпота , ». Этот метод взлома предполагает, что воры устанавливают вредоносное ПО на банкомат, чтобы заставить его выплевывать наличные по требованию.

Этот метод взлома предполагает, что воры устанавливают вредоносное ПО на банкомат, чтобы заставить его выплевывать наличные по требованию.

Секретная служба США разослала предупреждение нескольким финансовым учреждениям о потенциальных атаках с использованием джекпота на целевые автономные банкоматы, которые «обычно расположены в аптеках, крупных розничных магазинах и автоматических банкоматах».”

И похоже, что атаки по розыгрышу джекпота быстро распространяются. Недавно в США было зарегистрировано по меньшей мере шесть атак за неделю, в ходе которых воры украли более 1 миллиона долларов.

Как работает джекпот в банкомате

Вот как осуществляется атака с джекпотом в банкомате.

Воры сначала должны получить физический доступ к банкомату, взломав его замки, скопировав главный ключ или удалив или уничтожив часть машины. Часто используются модели с фронтальными панелями, поскольку к ним проще получить доступ.

Затем воры используют медицинский эндоскоп, чтобы определить местонахождение внутреннего порта банкомата. Это позволит им подключать и синхронизировать свои собственные ноутбуки, на которых установлена зеркальная копия операционной системы банкомата.

Это позволит им подключать и синхронизировать свои собственные ноутбуки, на которых установлена зеркальная копия операционной системы банкомата.

На этом этапе они либо заменяют жесткий диск банкомата собственным, либо заражают его операционную систему вредоносным ПО, известным как Ploutus.D. После развертывания вредоносного ПО они могут удаленно управлять банкоматом и заставлять его выплевывать наличные по требованию, но при этом кажется, что он не работает.

Преступники обычно изображают из себя техников банкоматов на протяжении всей процедуры, чтобы избежать подозрений.

3. Шиммеры — новые скиммеры

В одном из самых эффективных способов мошенничества с банкоматами используется так называемое мерцание. Это уменьшенная версия скиммера, которая может красть данные с магнитной полосы и чипа с кредитных и дебетовых карт.

The Better Business Bureau (BBB) недавно предупредило, что шимминг — это «новый шимминг».

Shimmers — это гораздо меньшие версии скиммера, которые легко помещаются в слот банкомата или POS-устройства. Это тонкие, как бумага, устройства размером с карту, которые преступники могут легко незаметно вставить в любой слот для карт.

Это тонкие, как бумага, устройства размером с карту, которые преступники могут легко незаметно вставить в любой слот для карт.

В них также встроены микрочип и флеш-память, что позволяет им напрямую получать доступ к EMV-чипу вашей карты и перехватывать вашу информацию, включая номер карты и даже ПИН-код.

Эти устройства устанавливаются непосредственно между чипом вашей карты и устройством считывания карт банкомата или POS-системы (отсюда и прозвище «мерцание»).

Эти данные извлекаются позже, когда вор возвращается и вставляет специально разработанную карту, которая загружает информацию.

Хотя клонировать настоящую чип-карту EMV чрезвычайно сложно, мошенники все же могут использовать эту информацию для создания клонированной карты с магнитной полосой.

Изображение : Мерцание обнаружено внутри считывателя касс. (Источник: RCMP) Shimmer очень легко установить вором, и он настолько тонкий, что вы не сможете определить, что он внутри кард-ридера. Он также не заблокирует нормальное использование вашей карты.

Он также не заблокирует нормальное использование вашей карты.

Поскольку эти новые устройства настолько малы, они не ограничиваются заправочными станциями и банкоматами. Вы можете ожидать, что они появятся в продуктовых магазинах и торговых точках, особенно в тех, которые предлагают оплату самостоятельно.Вам также нужно знать о подозрительных сотрудниках ресторана или магазина, у которых могут быть ручные мерцания, которых вы никогда не увидите.

К счастью, если банки и розничные торговцы полностью перейдут на системы EMV и будут следовать отраслевым стандартам безопасности карт, даже склеенные карты станут меньшей проблемой.

Как защитить себя от мошенничества с банкоматами

Защитите свой PIN-код — Когда вы находитесь у банкомата, бензоколонки или торговой точки, всегда предполагайте, что кто-то наблюдает за вами.Всегда прикрывайте руку при вводе PIN-кода.

Проверка на фальшивые крышки — У банкоматов не должно быть незакрепленных деталей. Если что-то пошатывается, проявите осторожность и не используйте это. Имейте в виду, что злоумышленники также могут использовать накладки клавиатуры для ввода вашего PIN-кода.

Если что-то пошатывается, проявите осторожность и не используйте это. Имейте в виду, что злоумышленники также могут использовать накладки клавиатуры для ввода вашего PIN-кода.

Проверьте на предмет взлома — Перед тем, как вставить карту в считыватель, всегда проверяйте ее на предмет подделки. Ищите что-нибудь другое или смещенное. Проверьте, нет ли чего-нибудь необычного, например, зазоров, отверстий, клея и даже проводов.Если это выглядит подозрительно, НЕ используйте машину.

Держитесь подальше от автономных банкоматов — Безопаснее использовать банкоматы, которые хорошо контролируются и проверяются, например те, которые расположены в холле банка. Если вы можете этого избежать, не используйте банкоматы, которые находятся на открытом воздухе и не контролируются внимательно.

Используйте бесконтактные платежи — Бесконтактные платежи такие системы, как Apple Pay, Android Pay или NFC, не подвержены шиммированию. С помощью этого метода вы можете использовать свой смартфон, смарт-часы или функции «нажми и работай» карты в совместимых системах.

С помощью этого метода вы можете использовать свой смартфон, смарт-часы или функции «нажми и работай» карты в совместимых системах.

Как и EMV, подобные бесконтактные методы выдают уникальный код для каждой транзакции и, безусловно, безопаснее, чем считывание карты. Вот как расплачиваться на ходу с помощью смартфона Android или Apple.

Часто проверяйте банковские выписки — Преступники становятся все более изощренными, а это значит, что вам нужно сохранять бдительность. Следите за своими банковскими выписками и сообщайте о любой подозрительной активности как можно скорее.

Сообщить о краже — Если вы стали жертвой мошенничества с банкоматом, немедленно сообщите об этом своему финансовому учреждению и властям.

5 ОБЯЗАТЕЛЬНЫХ ШПИОНСКИХ ХАКОВ, КОТОРЫЕ НЕОБХОДИМО ИСПОЛЬЗОВАТЬ СЕЙЧАС

Независимо от ситуации, вы не хотите, чтобы важные данные попали в чужие руки. Каждый должен знать, как отражать эти атаки. Вот почему мы расскажем вам о пяти шпионских хитростях, которые вы не знали до сих пор.

Уникальных приемов кражи денег в банкоматах

Хранилище посреди улицы всегда вызывает жадность плохих парней и заставляет их находить бесчисленные способы уйти от использования современного оборудования, музыкальных плееров и бульдозеров до банкоматов.

Прикрепите устройство для кражи в банкомате

Существуют преступные группы, которые установили устройство для кражи банкоматов с целью кражи карт банкоматов и PIN-кодов. Они будут сидеть рядом и получать информацию, передаваемую по беспроводному сигналу от этого устройства на свое портативное устройство.

Установленное дополнительное оборудование заставляет многих думать, что это обычный банкомат банка. Оболочка, размещенная перед слотом для карты банкомата, считывает номер карты и передает сигнал.В то же время беспроводная камера под буклетом «увидит» пароль пользователя. Воры будут использовать эти данные для создания поддельных карт для снятия денег в банкоматах.

Устройство будет подключено к слоту для карты банкомата.

После перевязки.

Беспроводная камера тайно прикреплена к коробке для листовок.

Готов к записи операции нажатия клавиш.

Воспользуйтесь карточкой «ласточка»

Некоторые преступники прикрепили тонкие пластиковые детали (двусторонний клей) в слот для карт банкомата.В это время банкомат не сможет прочитать карту, и пользователь должен ввести пароль несколько раз, но он все равно обнаружит, что карта застряла, не может ее вытащить, оставить ее и прийти в банк на следующий день, чтобы получить обратно. Преступник может сыграть помощника, который запомнил пароль, ожидая, пока человек снимет деньги, вытащит карту и заберет деньги.

Не принимайте «помощников» в банкоматах.

Используйте MP3-плеер

Максвелл Парсонс, 41 год, является «лидером» группы воровства в Великобритании, использовал обычный MP3-плеер для обхода банкоматов, кражи информации о картах и снятия денег.

Он использовал устройство MP3 для записи данных, передаваемых из банкоматов, расположенных в строго незащищенных местах, таких как бары и боулинг. Этот плеер собирал «мелодии» таким же ключом. как звук из факсимильного аппарата. Затем данные преобразуются в удобочитаемые числа с помощью отдельной компьютерной программы, купленной в Украине, или подключенного устройства (ответвителя модемной линии), приобретенного в Канаде.

Парсонс снял 200 000 фунтов стерлингов, но однажды он сидел в машине, которая повернула не туда. Его также спросила полиция, и он случайно обнаружил поддельную банковскую карту.В доме Парсонса в Манчестере они также обнаружили криминальное оборудование, 26 поддельных и дубликатов банковских карт. После этого преступник был оштрафован на 32 месяца тюрьмы.

Быстро обнаруживайте ошибку банка

15 января произошла редкая ситуация, когда банкомат Nationwide на Бартон-роуд (Стретфорд, Англия) всегда выдавал 60 столов, когда просили снять 30 фунтов стерлингов. Немедленно, в течение 6 часов, сотни люди выстраивались в очередь, чтобы дождаться вывода денег из этой машины. В пиковое время машину окружали 50 человек.Некоторые люди используют карту для вывода более 5 раз, другие быстро звонят родственникам, чтобы принести карту.

Немедленно, в течение 6 часов, сотни люди выстраивались в очередь, чтобы дождаться вывода денег из этой машины. В пиковое время машину окружали 50 человек.Некоторые люди используют карту для вывода более 5 раз, другие быстро звонят родственникам, чтобы принести карту.

Инцидент повлек за собой убытки национальных банков на сумму более 10 000 фунтов стерлингов. Однако официальные лица Nationwide заявили, что они имеют право связываться с теми, кто снимает деньги, и запрашивать возврат, в противном случае они будут обвинены в краже по закону 1968 года.

« Мы разочарованы, потому что никто не сообщил об инциденте, », — сказал представитель банка. « Мы узнаем только тогда, когда репортер Manchester Evening News позвонит по номеру .»

Взломайте машину под землей и с помощью экскаватора

Примерно в 4:30 утра 11 января воры получили не менее 1000 фунтов стерлингов из банкомата Королевского банка Шотландии в спортивном центре Waterfront Leisure Complex в Гриноке (Англия). Группа взобралась по склону здания, разбила окно, проскользнула внутрь и сняла банкомат с пола в приемной.

Группа взобралась по склону здания, разбила окно, проскользнула внутрь и сняла банкомат с пола в приемной.

Воры настолько сильны, что приносят всю машину к ожидающей машине снаружи.« Это очень редкий инцидент, потому что это место находится рядом с полицейским участком, а в районе очень тихо, », — сказал инспектор Джон Дири.

Более жестоко, ранним утром 15 января группа грабителей штурмовала магазин Co-op Local в Малбартоне с помощью бульдозера, сломала стену и подняла банкомат с 21 000 фунтов стерлингов. Этот автомобиль тоже угнан.

Как я ограбил банкомат

Фотография невиновного парня, который просто хочет снять наличные через пользователя Flickr J.RISTANIEMI

Эта статья изначально была опубликована на VICE France.

Даже если в наши дни большинство из нас все реже и реже используют наличные деньги в повседневной жизни, факт остается фактом: отследить их намного сложнее, чем цифровые транзакции. Это — плюс, возможно, идея о том, что вы можете спать, как младенец, на матрасе с деньгами — делает наличные деньги более желательными для людей, вовлеченных в какой-либо теневой бизнес, чем холодные жесткие электронные транзакции. Что, в свою очередь, делает банкоматы идеальными целями для людей, срочно нуждающихся в безумной сумме денег, если они не боятся использовать тактику скимминга, газовых бомб или таранных рейдов для их получения.В 2015 году только в Великобритании произошло 451 атака на банкоматы, что больше 400 рейдов, проведенных в 2014 году.

Что, в свою очередь, делает банкоматы идеальными целями для людей, срочно нуждающихся в безумной сумме денег, если они не боятся использовать тактику скимминга, газовых бомб или таранных рейдов для их получения.В 2015 году только в Великобритании произошло 451 атака на банкоматы, что больше 400 рейдов, проведенных в 2014 году.

Амин * — один из тех людей, которые не боятся принимать крайние и незаконные меры в отношении своих денег. Ему около 30 лет, сейчас он работает в розничной торговле, но пополняет свой доход чрезмерно прибыльным ограблением. Он согласился поговорить со мной об одной из своих самых больших работ.

VICE: Расскажите немного о себе?

Амин: Думаю, я пошел тем же путем, что и большинство молодых преступников.Я начал торговать травкой в старшей школе, затем перешел к воровству мотокроссовых мотоциклов, скутеров, автомобилей — я делал почти все, что могло быстро принести мне деньги. Я не был богат, но жил вполне комфортно, и мне не приходилось для этого много работать. Я ездила в отпуск и могла позволить себе дизайнерскую одежду на выходные. Когда мне было около девятнадцати или двадцати, я начал работать, но все еще подрабатываю. Меня ни разу не поймали, и это стимул продолжать.

Я ездила в отпуск и могла позволить себе дизайнерскую одежду на выходные. Когда мне было около девятнадцати или двадцати, я начал работать, но все еще подрабатываю. Меня ни разу не поймали, и это стимул продолжать.

Как вы прошли путь от мелкого преступления до грабежа банкоматов?

Я только что встретил нужных людей — или не тех. Я подружился с ними, потому что они похожи на меня: находчивые, серьезные и мотивированные на то, чтобы как можно быстрее заработать как можно больше денег. Мы сформировали небольшую группу из шести или семи человек. Нашей специальностью было ограбление, но мы также совершали кражи со взломом и угон автомобилей. Мы не часто работаем одновременно — для простого взлома требуется всего пара человек.

Так вы банда?

В принципе да.Мы работаем только тогда, когда у нас есть конкретные планы и никогда не оставляем ничего на волю случая, что принесло нам репутацию в этом мире. Поэтому люди будут приходить к нам и рассказывать, что в определенный день и в определенном месте проводится продажа наличными или что трейдер хранит часть своего выигрыша дома. Затем мы делаем быструю оценку преимуществ и недостатков и решаем, идти ли нам на это или нет. Обычно мы получаем советы от друзей или родственников жертв. Часто их обманутые жены видят шанс отомстить и заработать немного денег.

Затем мы делаем быструю оценку преимуществ и недостатков и решаем, идти ли нам на это или нет. Обычно мы получаем советы от друзей или родственников жертв. Часто их обманутые жены видят шанс отомстить и заработать немного денег.

«Известно, что я наносил несколько ударов руками или угрожал людям оружием, если они сопротивляются. Я думаю, что это все часть моей работы».

Вы когда-нибудь думали о людях, которым вы причинили боль?

Нет. Я не какой-то Робин Гуд, который просто ворует у предприятий. Частные лица или компании — мне все равно. Я предпочитаю, чтобы наличные были в моем кармане, а не в чужом. Я никогда никого не убивал и не прибегаю к насилию, когда люди сотрудничают. Но известно, что я наносил несколько ударов руками или угрожал людям оружием, если они сопротивляются.Думаю, это часть работы. Что касается любого психологического ущерба, который это может вызвать, это не мешает мне спать по ночам. Я никогда не встречал своих жертв и не думаю о том, какое влияние я могу на них оказать.

Я никогда не встречал своих жертв и не думаю о том, какое влияние я могу на них оказать.

Расскажите, пожалуйста, о первом ограблении банкомата?

Однажды пара парней из моей команды встретила бывшего грабителя, который знал, как это сделать. Вы не можете просто выбрать случайный банк и действовать без планирования. Я бы предпочел остаться немного расплывчатым, но в некоторых регионах доставка осуществляется через курьеров, которые идут вместе с погрузчиком.Они паркуются параллельно банкомату, чтобы избежать нападения тараном.

В других местах загрузчик один — это то, что мы искали. Никто не хочет, чтобы это закончилось кровавой баней всего за 40 000 евро [45 000 долларов] на человека. Также важно выяснить, пачкает банк свои банкноты или нет. На самом деле нет ничего более неприятного, чем испачкать банкноты чернилами.

Понятно. И что потом?

Вы должны подождать, пока парень начнет загружать машину — время решает все. И место тоже: банкомат должен быть в месте, где вы можете совершить набег на него. Мы используем машину, чтобы сломать дверь рядом с банкоматом — той, которую использует парень, загружающий банкомат. У вас не может быть тротуаров, которые могут замедлить вас, когда вы хотите уйти, и машина должна быть на открытом воздухе — или вы должны иметь возможность, по крайней мере, подъехать к ней на машине.

И место тоже: банкомат должен быть в месте, где вы можете совершить набег на него. Мы используем машину, чтобы сломать дверь рядом с банкоматом — той, которую использует парень, загружающий банкомат. У вас не может быть тротуаров, которые могут замедлить вас, когда вы хотите уйти, и машина должна быть на открытом воздухе — или вы должны иметь возможность, по крайней мере, подъехать к ней на машине.

Как вы готовились?

Мы много бегали трусцой перед атакой, чтобы оставаться в форме. Вы всегда должны уметь рассчитывать на свои ноги, когда попадаете в беду, и это тоже помогает справиться со стрессом.Когда вы на работе, ваше сердце бьется очень быстро. Вы должны сохранять спокойствие.

Само задание начинается с мониторинга банкомата. Вы паркуетесь в тихом уголке и часами наблюдаете, пока подъедут погрузчики. Вы узнаете их расписание и разные маршруты. Вы должны быть там каждый день в течение нескольких недель, чтобы избежать сюрпризов в большой день.

Конечно, нельзя допускать, чтобы люди по соседству становились подозрительными. Итак, мы организовались следующим образом: два человека болтаются у банкомата, а двое других — по обоим концам улицы, чтобы убедиться, что за ним не наблюдает полиция — мы все поддерживаем постоянный контакт друг с другом по телефонам. Для обеспечения анонимности мы используем SIM-карты с оплатой по мере использования. Телефоны включаются только где-то поблизости, а не рядом с нашими домами.

Итак, мы организовались следующим образом: два человека болтаются у банкомата, а двое других — по обоим концам улицы, чтобы убедиться, что за ним не наблюдает полиция — мы все поддерживаем постоянный контакт друг с другом по телефонам. Для обеспечения анонимности мы используем SIM-карты с оплатой по мере использования. Телефоны включаются только где-то поблизости, а не рядом с нашими домами.

Расплавленный банкомат через пользователя Flickr WedlockPictures

Что вы принимаете во внимание при составлении плана побега?

Нам нужно было рассчитать расстояние между банкоматом и ближайшим полицейским участком, чтобы узнать, как быстро полиция сможет туда добраться.Также важно было знать, где находятся городские камеры наблюдения, потому что полиция часто их использует во время расследования. Так что нам пришлось припарковать машину для бегства, где ее не увидит камера.

Что еще вам нужно?

У нас было три угнанных машины и пистолет на всякий случай. Мы использовали субподрядчиков для получения автомобилей — вы можете попросить их украсть что-нибудь для вас, и они позаботятся о том, чтобы удалить все спутниковые системы в них. Эти системы все чаще используются в больших автомобилях.Мы попросили субподрядчиков предоставить три спорткара и полноприводный автомобиль в качестве тарана. Мы получили это за 9 000 евро [10 000 долларов]. Мы могли бы устроить их сами, но у нас было не так много времени на другие приготовления к ограблению. Мы использовали нашу сеть, чтобы получить оружие — мы нашли его за 1500 евро (1700 долларов).

Мы использовали субподрядчиков для получения автомобилей — вы можете попросить их украсть что-нибудь для вас, и они позаботятся о том, чтобы удалить все спутниковые системы в них. Эти системы все чаще используются в больших автомобилях.Мы попросили субподрядчиков предоставить три спорткара и полноприводный автомобиль в качестве тарана. Мы получили это за 9 000 евро [10 000 долларов]. Мы могли бы устроить их сами, но у нас было не так много времени на другие приготовления к ограблению. Мы использовали нашу сеть, чтобы получить оружие — мы нашли его за 1500 евро (1700 долларов).

Что оставалось делать после того, как вы закончили приготовления?

У нас была заключительная встреча за три или четыре часа до работы, просто чтобы проверить, все ли на месте и все знают, что им нужно делать.После этой встречи один из нас ушел, чтобы припарковать машину прямо перед банкоматом, чтобы никто не захватил наше место. Тем временем один из нас высадил одну машину в сельской местности, что позволило нам благополучно добраться домой. Как только все было готово, мы встретились в гараже, чтобы распределиться по двум оставшимся машинам. Я был в полноприводном автомобиле — который должен был стать тараном — трое моих напарников ехали в немецкой машине.

Как только все было готово, мы встретились в гараже, чтобы распределиться по двум оставшимся машинам. Я был в полноприводном автомобиле — который должен был стать тараном — трое моих напарников ехали в немецкой машине.

Мы подъехали к банкомату, припарковались немного подальше от него и ждали погрузчика. Я установил таймер и, когда время истекло, врезался в дверь рядом с банкоматом.Он легко поддался. Мои коллеги быстро следовали за ними на своей машине, двое из них вбежали в маленькую комнату, один быстро удержал погрузчик, а другой с пистолетом в руке держал охрану у двери. В течение трех минут они заполнили нашу машину записками всех цветов. У меня было достаточно времени, чтобы поджечь внедорожник, чтобы убедиться, что мы не оставили никаких отпечатков пальцев или следов ДНК. Затем мы все сели в машину для бегства, и один из моих коллег не остановился, пока мы не добрались до деревни.Ехать ночью со скоростью сто десять миль в час по крошечным улочкам без света фар — могу сказать, это было ужасно.

И что произошло потом?

Мы нашли тихое место, где разделили наличные и разошлись. Я часами считал свои деньги. В ту первую ночь я был слишком взволнован, чтобы спать. Откровенно говоря, считать большую пачку денег — лучшее, что может случиться в жизни мужчины. Вернувшись на Землю, я забронировал отпуск за границей. Мне нужен был перерыв, потому что я работал семь дней в неделю в течение двух месяцев.

Почему вы не хотели отдыхать в своей стране?

Что ж, 145 000 евро [160 000 долларов] — это не пустяк. Копы собирались использовать все свои средства, чтобы найти нас, так что вы хотите затаиться. И вы хотите убедиться, что об этом знают только люди, которые были частью этой работы. Копы готовы игнорировать преступления мелких торговцев в обмен на крупную наводку. Так что мы никогда не застрахованы от того, кто просто хочет спасти свою кожу. Для них одной подсказки недостаточно, чтобы нас посадить, но она помогает им, потому что они знают, что искать. Но после ограбления, если вы все сделали правильно, вам не о чем беспокоиться — если только полиция не начнет использовать какую-то революционную тактику расследования.

Но после ограбления, если вы все сделали правильно, вам не о чем беспокоиться — если только полиция не начнет использовать какую-то революционную тактику расследования.

* Имя было изменено по понятным причинам.

Разведка для вашей жизни — Люди крадут банкоматы!

банкоматов. Они больше не только для банков! Он есть почти в каждом торговом центре и мини-маркете, и вы можете получить наличные почти в любое время. Все, что вам нужно сделать, это провести карту, ввести пароль и открыть карман.Что ж, согласно MSNBC, из-за большого количества банкоматов они вызвали новую волну преступности . Мы говорим не о , а о вооруженных ограблениях, когда люди уходят, а о ночных кражах со взломом, когда воры убираются с целиком !

Банкоматы раньше представляли собой массивные машины, встроенные во внешние стены банков, защищенные камерами наблюдения и системой сигнализации банка. Сейчас многие банкоматы представляют собой автономные версии, которые весят около 300 фунтов и просто стоят на линолеуме в центре вашей местной заправки или 7-Eleven. Кража одного — уголовное преступление. Воры просто берут украденный большой пикап, врезают его в витрину и вытаскивают банкомат с помощью буксирной цепи или вилочного погрузчика. Даже со всеми этими сбоями и избиениями — не легкие деньги. Конечно, в одном банкомате может быть от 6000 до 40 000 долларов, но открыть банкомат без ключей практически невозможно. По сути, это запечатанные металлические хранилища — вроде сейфов, и большинство преступников не имеют опыта взлома сейфов. Фактически, многие украденные банкоматы возвращаются без потери денег.Тем не менее, воры бьют их почти ежедневно.

Кража одного — уголовное преступление. Воры просто берут украденный большой пикап, врезают его в витрину и вытаскивают банкомат с помощью буксирной цепи или вилочного погрузчика. Даже со всеми этими сбоями и избиениями — не легкие деньги. Конечно, в одном банкомате может быть от 6000 до 40 000 долларов, но открыть банкомат без ключей практически невозможно. По сути, это запечатанные металлические хранилища — вроде сейфов, и большинство преступников не имеют опыта взлома сейфов. Фактически, многие украденные банкоматы возвращаются без потери денег.Тем не менее, воры бьют их почти ежедневно.

Даже если им удается открыть банкомат, преступники часто попадают в банкоматы после долгого дня снятия средств. Если его не пополнить, денежная масса может значительно сократиться. Итак, что делают финансовые учреждения, охранные компании и производители банкоматов с кражами? Они практически признали, что банкоматы исчезнут, независимо от того, что они делают. Итак, теперь они занимаются отслеживанием и восстановлением.

Когда клиенты используют банкомат, устройство копирует магнитные данные карты и записывает штырь через камеру-обскуру. Эта информация используется для создания клонированной карты для снятия наличных

Когда клиенты используют банкомат, устройство копирует магнитные данные карты и записывает штырь через камеру-обскуру. Эта информация используется для создания клонированной карты для снятия наличных При изменении льгот можно снять наличные

При изменении льгот можно снять наличные